В последнее время появилась опасная тенденция, которую можно охарактеризовать, как экономическую DDoS-атаку на приложение. Когда на прилку заливается большой объем (до нескольких сотен тысяч) нерелевантных инсталлов. От экспертов она получила название Layer7 DDoS. В данной статье мы разберемся с причинами данного явления, а также порекомендуем несколько способов защиты от него.

Особенности атаки

В сентябре появилось несколько жалоб о заливе на приложения больших объемов спам-трафика. По этому поводу высказалось несколько ведущих вебов. Однако, реакция участников обсуждения подтвердила, что пострадавших от DDoS-атаки намного больше.

Со стороны пользователя это выглядит как одномоментное возрастание количества инсталов до достижения критической величины. В результате чего трекер перестает справляться с нагрузкой. В зависимости от технических возможностей приложения у вебов возникали проблемы различной степени критичности — от проблем, связанных с заливом, до полного прекращения работы прилок.

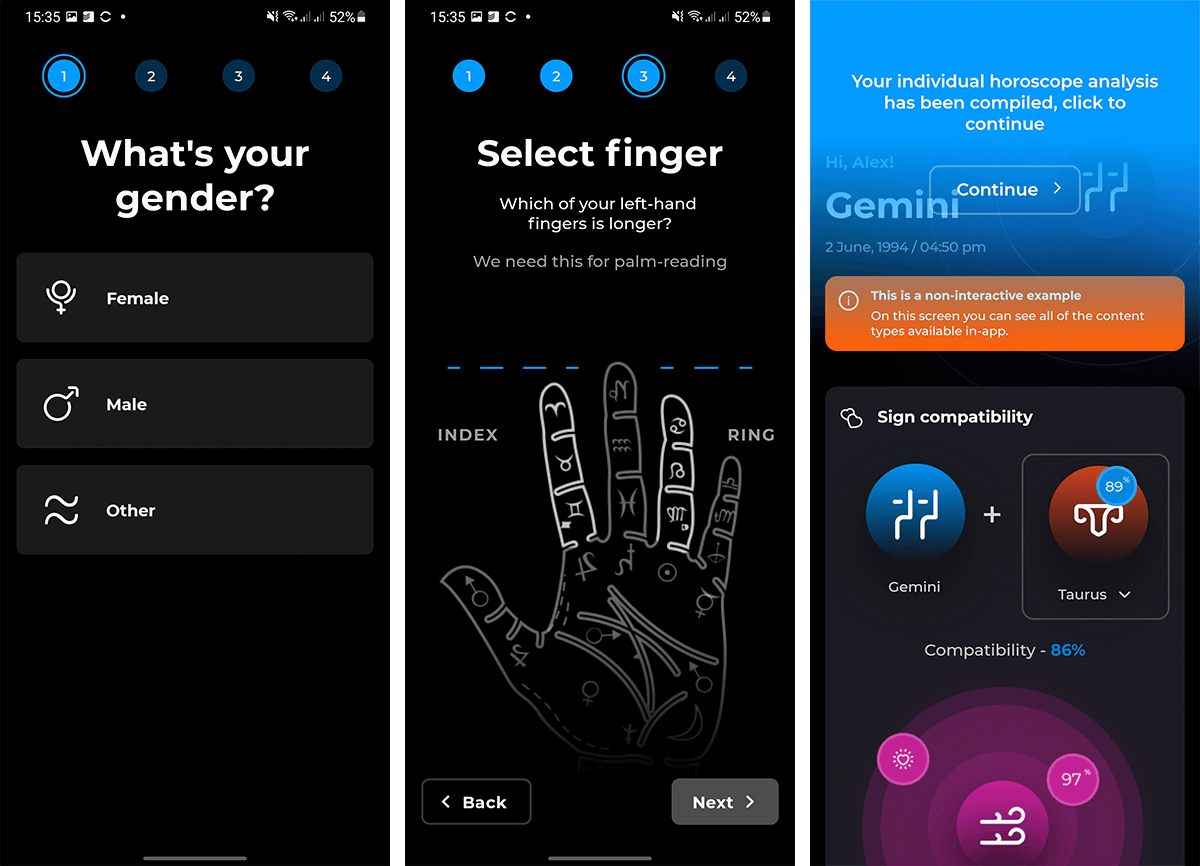

Проявляется это следующим образом:

- Злоумышленник выбирает прилку, которая используется администраторами для заливки трафика.

- Используя анализатор приложения, обнаруживается ссылка трекера.

- На линк производится заливка кликов и установок.

- Через некоторое время злоумышленник выходит на связь с пользователем приложения и требует небольшую сумму (в пределах 100 долларов) за прекращение своей деятельности.

В результате, некоторые из приложений были убраны из App Store по причине «мотивированного трафика», что нанесло весьма ощутимый ущерб рабочим связкам.

От чего зависит объем инсталов, используемых в DDoS атаке, выяснить и не представляется возможным. Но пострадавшие называют цифры в широком диапазоне — от 150 до 320 тыс. Это наводит на мысль о хорошем техническом оснащении злоумышленника, который использует возможности довольно большой фермы. Только в этом случае он сможет хорошо нагружать приложения, вплоть до полной остановки их работоспособности.

Экспертами было проведено расследование, результатом которого стали следующие выводы:

- Злоумышленник имеет прямое отношение к аффилиат-маркетингу и владеет специфическими знаниями и опытом в этой нише.

- Он является активным участником комьюнити, постоянно мониторит чаты, в том числе закрытые, и ищет упоминания о приложениях, которые на данный момент активно используется вебмастерами.

- Невысокая, в пределах 100 долларов, стоимость, которую он требует за прекращение своей деятельности, несомненно, является только проверкой. Насколько общественность готова поддаться на его шантаж.

В некоторых чатах владельцев приложений проскакивает сообщение о том, что они обнаружили канал, вышли с ним на связь и решили вопрос. Какого рода решение было принято — заплатить шантажисту или привлечь правоохранительные органы — пока неизвестно.

Рекомендации по защите

Техническая реализация L7 DDoS-атаки заключается в перегрузке трекера, выполняющего роль прокладки, что выводит из строя и останавливает работу всей воронки.

Специфика работы трекера заключается в обработке им кликов с определенной задержкой. Таким образом, кратно увеличив объем трафика, злоумышленник может сильно замедлить или полностью прекратить работу трекера. В некоторых случаях провайдеры даже могут отключать сервера из-за критической нагрузки.

Как показывает практика, полностью защититься от L7 DDoS-атак, используя имеющиеся в наличии технические и программные средства, на данный момент невозможно. Однако было разработано несколько рекомендаций, применение которых способно минимизировать ущерб:

- Постоянно мониторить и анализировать потоки. После появления больших объемов нового трафика использовать фильтры, чтобы отсечь его.

- Использовать облачную защиту. По утверждению специалистов, это может предотвратить проникновение мусорного трафика на 99%.

- Замаскировать домен трекера и админ-директорию. В первом случае необходимо подобрать такое имя, чтобы оно не отвечало от общего пула используемых адресов, во втором случае можно использовать /htaccess.

Важно не только придерживаться данных рекомендаций, но и подготовиться к вероятной атаке L7 DDoS-предварительно. Это поможет избежать полной остановки трафика во время повышенной нагрузки на приложение.

Выводы

Сам факт Layer7 DDoS-атаки и суммы откупных, которые требует злоумышленник, говорят о том, что это просто проба пера. Затраты на 100-300 тыс. инсталов несопоставимы с суммой, которую требует выплатить шантажист. Поэтому если поддаться ему, то и частота атак и суммы требований возрастут многократно. Поэтому, наиболее целесообразно не поддаваться на шантаж и использовать описанные ранее рекомендации, способные снизить эффект от L7 DDoS атаки к минимуму.

Нет комментариев.